Flash News!

Il ransomware Petya di cui si sta parlando tantissimo in questi giorni ha infettato moltissimi computer soprattutto in Ucraina in quanto si è diffuso inizialmente tramite un aggiornamento di un software gesionale – Me-Doc – usato in quel paese. Questo è il motivo per cui l’Ucraina è stato il paese più colpito in assoluto.

Successivamente si è diffuso anche in altri modi. La differenza rispetto a WannaCry è che Petya si diffonde velocemente solo nella rete locale quindi se non siete in rete locale con un computer infetto, difficilmente verrete contagiati. Ha inoltre avuto molta meno diffusione di WannaCry.

Due cose importanti da sapere oltre a tutto quello che leggerete online.

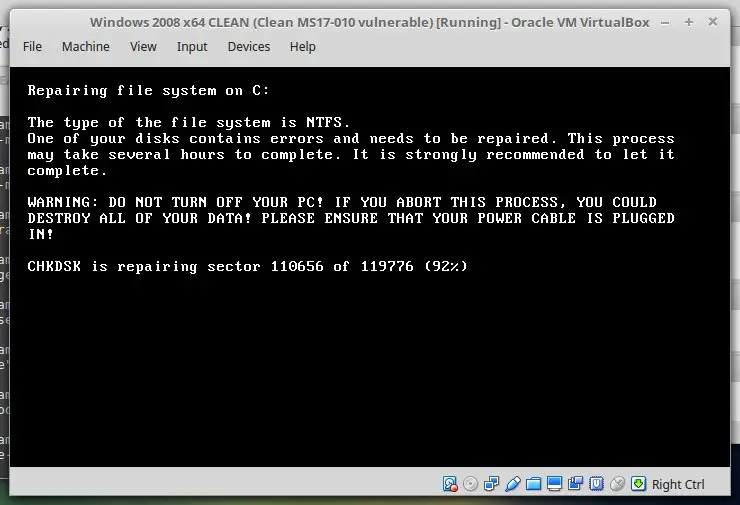

La prima è che una volta infettati da Petya non ve ne accorgerete subito perché il ransomware vi riavvierà il computer dopo circa un’ora e, al riavvio, vedrete apparire una schermata come questa che sembra quella di Windows che esegue un controllo sul disco fisso

Questo non è un processo di Windows ma il ransomware Petya che inizia a crittografare il vostro disco. Se vedete una cosa del genere e il computer vi si è riavviato da solo, spegnetelo immediatamente per evitare che tutti i files vengano crittografati. Grazie a Hacker Fantastic che ha scoperto questo sistema e lo ha segnalato su Twitter.

Un altro ricercatore appassionato, Amit Serper, ha invece scoperto che se nella directory c:\windows si trovano dei files con un determinato nome, Petya non viene eseguito. E’ quello che in codice si chiama KillSwitch, cioè un sistema per il quale un malware si ferma al verificarsi di determinate condizioni, una sorta di pulsante di autodistruzione. Siccome si era in dubbio sul nome del file, qualcuno ha pensato bene di creare un file .bat (si tratta di un semplice file di testo che contiene delle istruzioni che vengono eseguite da Windows) – lo riporto solo per i più esperti che mi leggono – che mette nella directory alcuni files vuoti.

Questi sono

perfc

perfc.dat

perfc.dll

e devono tutti essere in sola lettura.

Ecco invece il codice da inserire nel file .bat se volete che questo crei in automatico questo files vuoti. Create un file di testo vuoto, incollateci dentro queste istruzioni e salvatelo con il nome vaccino.bat, poi fatelo partire.

del %WINDIR%\perfc.* /f

echo > %WINDIR%\perfc

echo > %WINDIR%\perfc.dat

echo > %WINDIR%\perfc.dll

attrib +R %WINDIR%\perfc.*

echo DONE

Ci sono seri dubbi che il ransomware si sia propagato o si possa propagare anche via email, quindi in teoria non ci dovrebbero essere problemi ma lo voglio segnalare qui solo per avvertire che, magari Petya no, ma una sua futura variante, perché sicuro ce ne saranno, potrebbe anche scegliere l’email come vettore preferenziale.

Rinnovo quindi l’invito, come sempre, a non aprire assolutamente email o allegati di cui non sei assolutamente sicuro.